|

最新的网络安全研究发现,一个以前未知的 rootkit 针对惠普的iLO服务器管理系统进行攻击,通过篡改服务器的固件模块从受感染系统中完全擦除数据。这是 iLO 固件中第一个真实世界恶意软件的实例。

根据中国网络安全行业门户「极牛网」GEEKNB.COM的梳理,iLO 的许多方面使其成为恶意软件和APT组织的理想攻击点:极高的特权(高于操作系统中的任何访问级别)、对硬件的底层级别访问、完全不在视线范围内管理员和安全工具,普遍缺乏检查 iLO 和保护它的知识和工具,恶意软件感染iLO后,即使重装操作系统依然无法清除,这对于恶意软件来说是完美的持久化方案。 除了管理服务器之外,iLO模块可以访问服务器上安装的所有固件、硬件、软件和操作系统,这使得iLO成为攻击 HP 服务器的理想攻击点,同时还使恶意软件能够重新启动后保持持久性并在重新安装操作系统后继续存在。

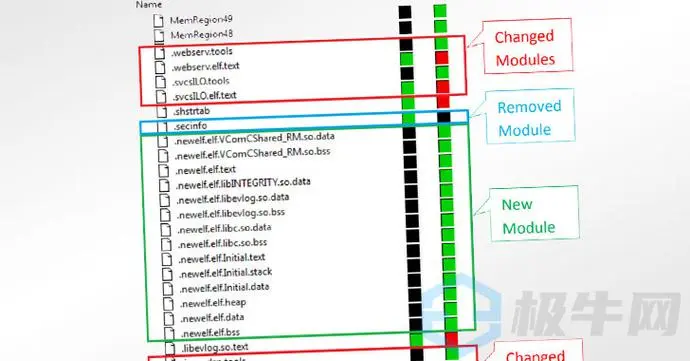

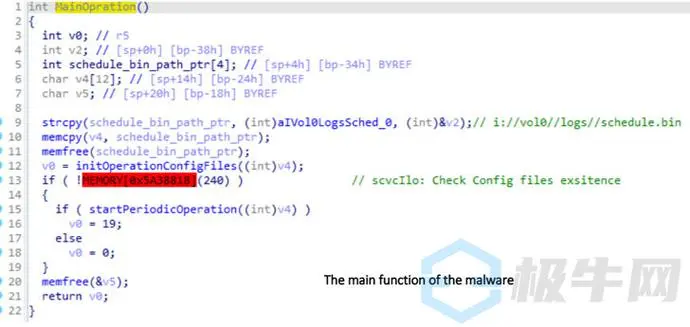

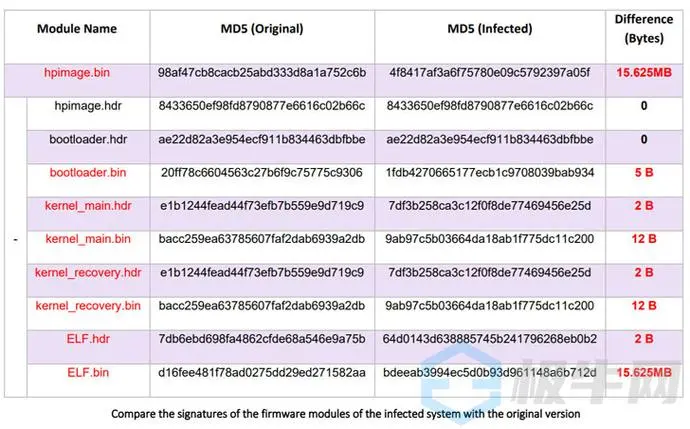

被称为iLOBleed的 rootkit 自 2020 年以来一直被用于攻击,其目标是操纵许多原始固件模块,以隐蔽地阻止固件更新。具体来说,对固件例程所做的修改模拟了固件升级过程,据称通过显示正确的固件版本并添加相关日志,而实际上没有执行更新。 安全研究人员称,该恶意软件的目的是成为具有最大隐蔽性并躲避所有安全检查的 rootkit。一种恶意软件通过隐藏在最强大的处理资源之中,能够执行从攻击者那里收到的任何命令,而不会被检测到。

通过本次事件将再次使固件安全成为焦点,需要及时应用制造商提供的固件更新以降低潜在风险,将 iLO 网络与运行网络分开,并定期监控固件以获取感染迹象。 另一个重要的一点是,有一些方法可以通过网络和主机操作系统访问和感染 iLO。这意味着即使 iLO 网线完全断开,仍然存在感染恶意软件的可能性。更可怕的是,在不需要的情况下,没有办法完全关闭或禁用 iLO。

|